-

Automatyczne wyszukiwanie podatności bezpieczeństwa na dużą skalę

Problematyka podatności bezpieczeństwa dotyczy praktycznie wszystkich programów lub bibliotek wykorzystywanych w codziennej pracy. Proaktywność w tej kwestii jest jednym z kluczy do dostarczania wysokiej jakości oprogramowania, które zapewni spokojny sen osobom zajmującym się bezpieczeństwem IT. W ciągu ostatnich dwóch lat firma Google za pomocą inicjatywy OSS-Fuzz, wykryła oraz zgłosiła ponad …

Czytaj więcej -

Flashback w Polsce i na świecie

Na początku kwietnia pojawiły się doniesienia o wykryciu bonetu złożonego głównie z użytkowników systemów z rodziny Mac OS X. Informacje o różnych wariantach Flashbacka pojawiały się już od września ubiegłego roku. Ponieważ było to kolejne zagrożenie wymierzone w użytkowników spod znaku nadgryzionego jabłka, CERT Polska postanowił przyjrzeć się temu bliżej …

Czytaj więcej -

Publikujemy raport roczny 2011

W raporcie rocznym CERT Polska za rok 2011 prezentujemy opisową analizę danych dotyczących zagrożeń w polskich sieciach, opartą przede wszystkim o 21 210 508 zgłoszeń pochodzących z systemów automatycznych, oraz, w mniejszym stopniu, o 605 incydentów zarejestrowanych na podstawie zgłoszeń indywidualnych. Wszystkie dane ujęte są w kategorie podobne do tych …

Czytaj więcej -

Ataki DDoS na polskie strony rządowe

Od sobotniego wieczoru jesteśmy świadkami serii incydentów nazwanych przez media „wojną Anonimowych z Polską”. Niestety, niewiele jest jasnych i merytorycznych informacji o tym, co tak naprawdę dzieje się z rządowymi serwisami. W obliczu pojawiających się w prasie informacji typu „internetowa część polskiej administracji przestała właściwie istnieć” brak ten wydaje się …

Czytaj więcej -

Raport ENISA i CERT Polska o metodach wykrywania sieciowych incydentów bezpieczeństwa

Europejska Agencja ds. Bezpieczeństwa Sieci i Informacji (ENISA) opublikowała przygotowany przez CERT Polska raport dotyczący metod wykrywania sieciowych incydentów bezpieczeństwa – „Proactive detection of network security incidents”. Proaktywne wykrywanie incydentów to proces odnajdywania złośliwej aktywności w sieci, za którą dany CERT jest odpowiedzialny, przy pomocy narzędzi monitorujących lub z wykorzystaniem zewnętrznych …

Czytaj więcej -

Zagrożenia w Polsce i na świecie: Raport CERT Polska za pierwsze półrocze 2011

W pierwszym w historii raporcie półrocznym, obejmującym okres od stycznia do czerwca 2011, skupiamy się na analizie informacji z systemów automatycznych. Otrzymaliśmy blisko 4 mln tego rodzaju zgłoszeń. Podobnie jak w raporcie rocznym 2010, wyodrębniliśmy z nich kilka najważniejszych kategorii zdarzeń, w szczególności: źródła spamu, phishing, złośliwe oprogramowanie, boty czy …

Czytaj więcej -

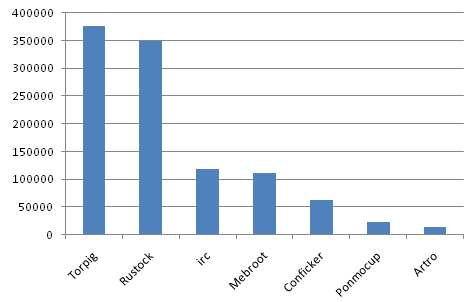

Boty w polskich sieciach 2011.

Wyk.1. Bots by type W pierwszej połowie 2011 roku zauważyliśmy ponad 1 mln botów. Bezsprzecznie dominowały dwa z nich Torpig oraz Rustock. Ich liczebność była co najmniej trzy razy wyższa niż pozostałych. Zauważyliśmy prawie 380 tys. maszyn zainfekowanych Torpigiem oraz prawie 350 tys. Rustockiem. Poza nimi znaczący udział miały …

Czytaj więcej -

CERT Polska publikuje Raport Roczny 2010

W raporcie z pracy zespołu CERT Polska prezentujemy i omawiamy statystyczny obraz zagrożeń dotyczących polskich sieci w 2010 roku. Opisujemy także najciekawsze naszym zdaniem zjawiska i wydarzenia, które pojawiły się lub mocno zaktywizowały w tym okresie. Po raz pierwszy znaczną część raportu zajmują analizy dokonane na podstawie nie tylko incydentów …

Czytaj więcej