-

Co wycieki danych mówią o hasłach

Wycieki haseł zdarzają się niestety bardzo często a ich skutki mogą być bardzo poważne. Incydenty tego typu, oprócz oczywistej szkody dla osób dotkniętych wyciekiem, mają dużą wartość analityczną. Analiza haseł upublicznionych w wyciekach pozwala na lepsze zrozumienie poziomu wiedzy i nawyków użytkowników, co umożliwia poznanie ich słabości. Postanowiliśmy na podstawie danych pochodzących z wycieków, w tym wycieków z polskich serwisów, przeprowadzić własną analizę pod kątem tego, jakie słabe strony można zaobserwować w stosowanych często hasłach.

Czytaj więcej -

Aktywacja aplikacji IKO – Kampania złośliwego oprogramowania

W ostatnim czasie obserwowaliśmy kolejną kampanię złośliwego oprogramowania wymierzoną w użytkowników urządzeń mobilnych z systemem Android. Szkodliwa aplikacja, podszywa się pod aplikację banku PKO BP – IKO. Po analizie okazało się, że w atakach wykorzystywany jest obserwowany po raz pierwszy w Polsce trojan bankowy Coper.

Czytaj więcej -

Kampania złośliwego oprogramowania Vidar skierowana przeciw krajom nadbałtyckim oraz NATO

Podczas pracy nad naszym systemem automatycznej ekstrakcji konfiguracji złośliwego oprogramowania, natrafiliśmy na dziwnie wyglądającą próbkę stealera z rodziny Vidar. W próbce, po odszyfrowaniu, znaleźliśmy łańcuchy znakowe zawierające nazwy domenowe takich organizacji jak NATO Strategic Communications Centre of Excellence, Straży Granicznej Polski, Estonii i Łotwy, oraz Ministerstwa Spraw Wewnętrznych Litwy. Łańcuchy …

Czytaj więcej -

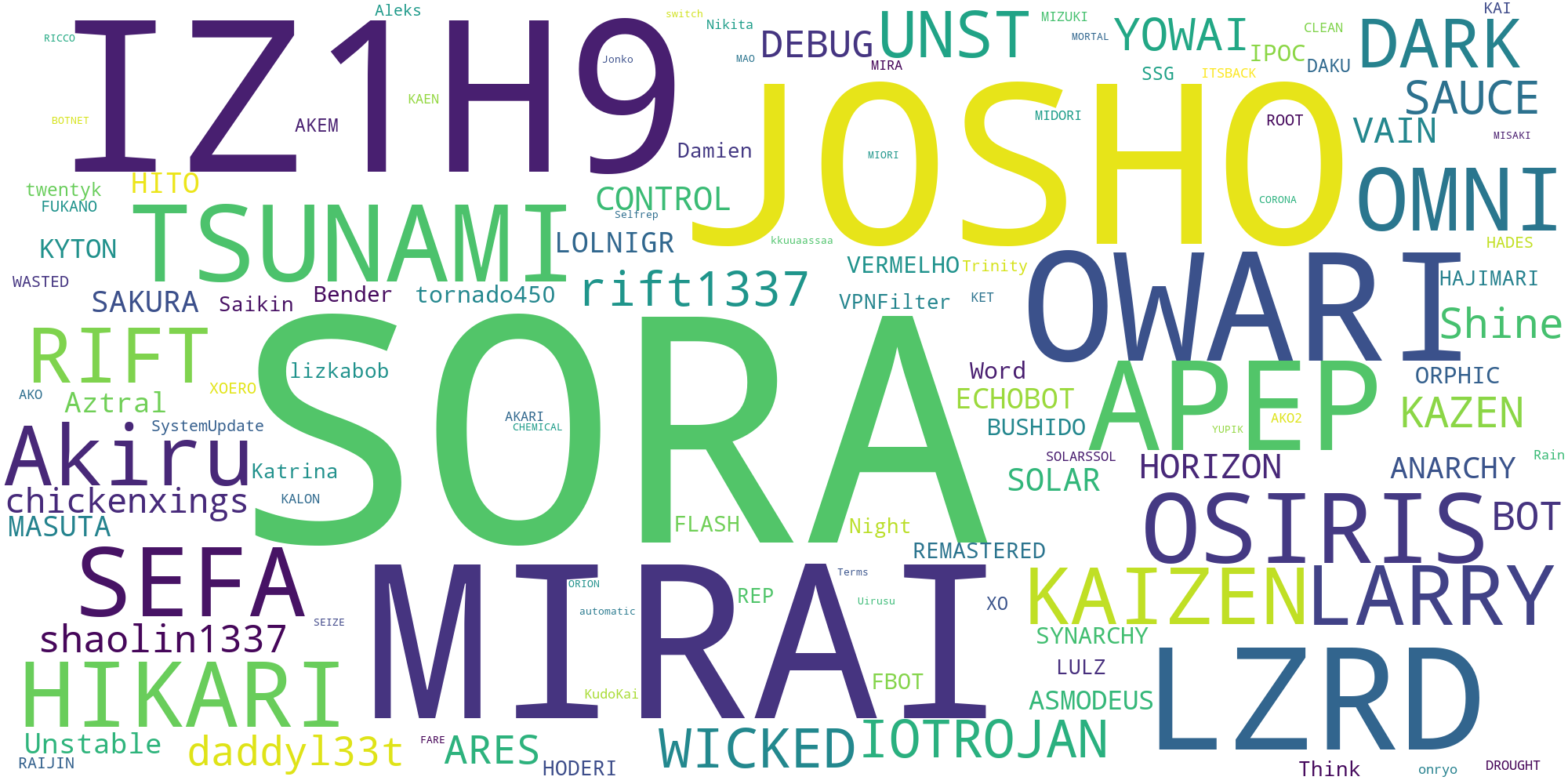

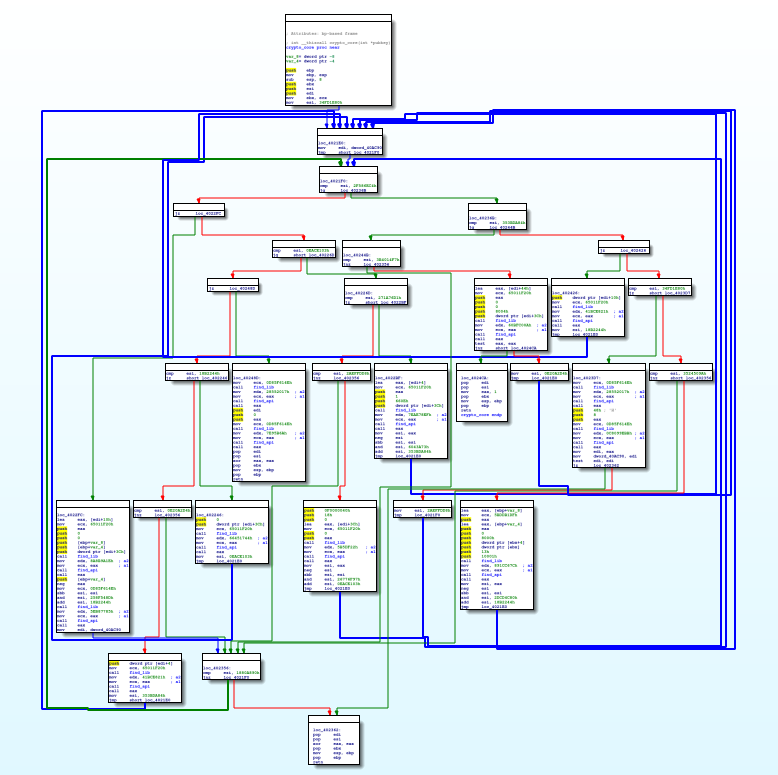

Analiza bota Mirai oraz jego wariantów

Mirai (jap.: 未来, dosł. „przyszłość”) jest botnetem, który powstał w 2016 r. Jego celem były publicznie osiągalne urządzenia IoT oparte o system operacyjny Linux z zainstalowanym pakietem narzędzi uniksowych o nazwie BusyBox oraz otwartym portem usługi Telnet, przez który następowała infekcja. Główną funkcjonalnością Miraia było przeprowadzanie ataków typu DDoS. Dość …

Czytaj więcej -

Co tam u ciebie, Emoteciku?

Emotet jest aktualnie jedną z najbardziej medialnych rodzin złośliwego oprogramowania. Dzięki swojej modularnej architekturze może bardzo łatwo adaptować się do nowych warunków bez modyfikacji głównego komponentu. Pierwsze wersje Emoteta zostały zaobserwowane w roku 2014. W tamtych czasach był używany jako trojan bankowy – obecnie jako spammer i dropper innych rodzin złośliwego …

Czytaj więcej -

Analiza techniczna trojana bankowego Cerberus

W ostatnim czasie obserwowaliśmy kolejną kampanię złośliwego oprogramowania wymierzoną w użytkowników urządzeń mobilnych z systemem Android. Szkodliwa aplikacja, podszywająca się pod produkt marki InPost, okazała się być trojanem bankowym rozpoznanym jako Cerberus. Dystrybucja złośliwego kodu opierała się o wysyłkę wiadomości SMS z informacją o śledzeniu przesyłki za pomocą aplikacji mobilnej …

Czytaj więcej -

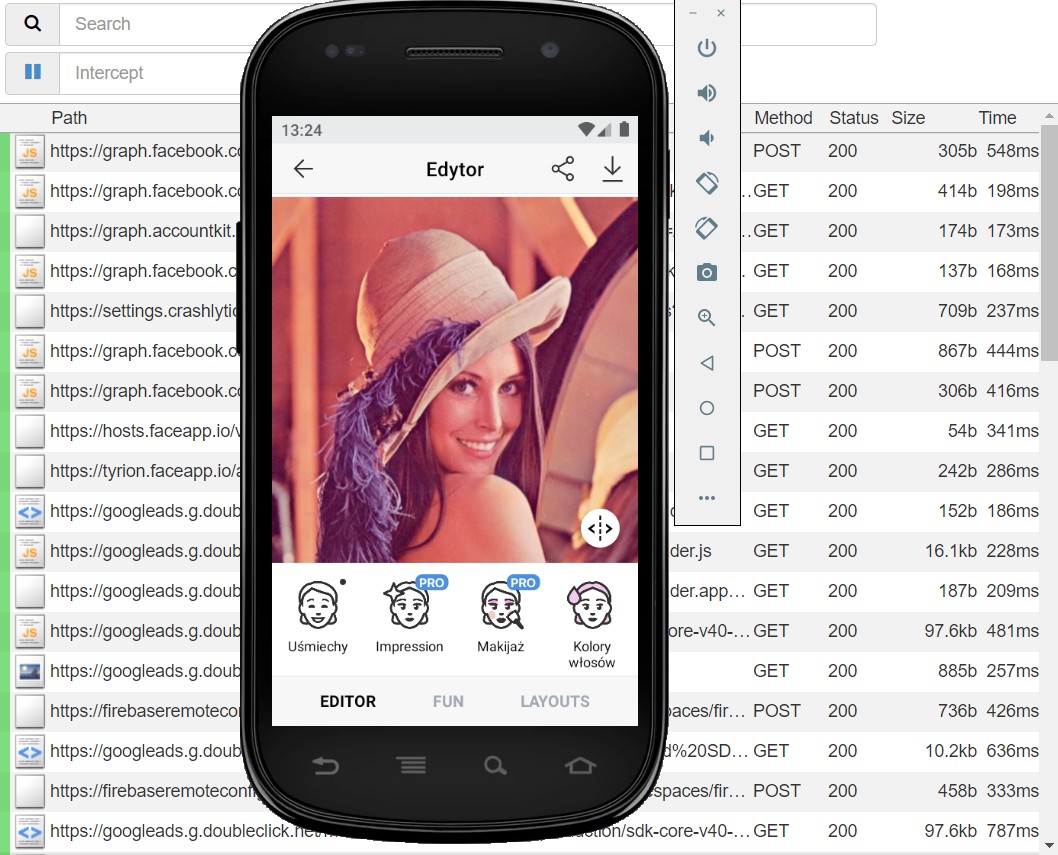

FaceApp – analiza aplikacji oraz rekomendacje dotyczące zachowania prywatności

W ostatnim czasie opinię publiczną w Internecie rozpalił temat aplikacji FaceApp. Pojawiły się doniesienia, że producent aplikacji może naruszać prywatność użytkowników, którzy zdecydowali się ją zainstalować. Jako zespół CERT Polska przeanalizowaliśmy to oprogramowanie, aby sprawdzić, czy faktycznie umożliwia ono “kradzież” danych. Jeszcze niedawno smartfon był jedynie gadżetem. Obecnie posiada go …

Czytaj więcej -

Przejęcie domen .pl związanych z atakiem BadWPAD

Pod koniec maja 2019 roku CERT Polska przejął domenę wpad.pl, a także zarejestrował na rzecz NASK zbiór domen regionalnych i funkcjonalnych wpad.*.pl. Przejęcie domen związane było z przeciwdziałaniem atakom BadWPAD, wykorzystujących błędną konfigurację sufiksów DNS na podatnych maszynach. Umożliwiało to potencjalnym atakującym na przekierowanie dowolnych żądań HTTP poprzez …

Czytaj więcej -

Trojan oraz ransomware w kampanii podszywającej się pod InPost

Przez kilka ostatnich dni obserwujemy kampanię e-mailową, w której fałszywi nadawcy podają się za firmę kurierską InPost. Wiadomości informują o przesyłce gotowej do odbioru w jednym z paczkomatów. Adres paczkomatu oraz pin potrzebny do odbioru przesyłki ma być dostępny po pobraniu pliku z linku widocznego w wiadomości. Do tej pory …

Czytaj więcej -

Automatyczne wyszukiwanie podatności bezpieczeństwa na dużą skalę

Problematyka podatności bezpieczeństwa dotyczy praktycznie wszystkich programów lub bibliotek wykorzystywanych w codziennej pracy. Proaktywność w tej kwestii jest jednym z kluczy do dostarczania wysokiej jakości oprogramowania, które zapewni spokojny sen osobom zajmującym się bezpieczeństwem IT. W ciągu ostatnich dwóch lat firma Google za pomocą inicjatywy OSS-Fuzz, wykryła oraz zgłosiła ponad …

Czytaj więcej