-

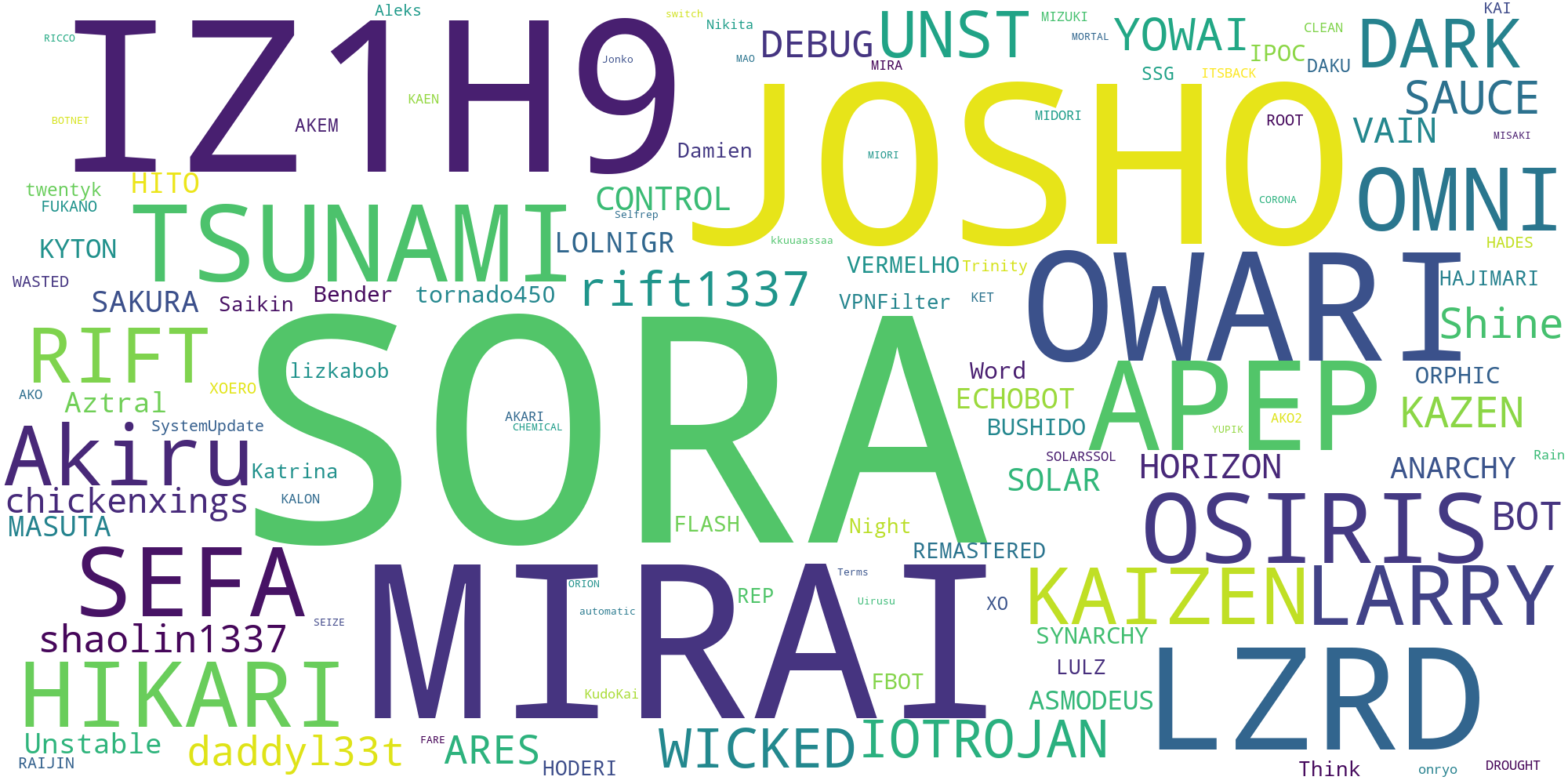

Analiza bota Mirai oraz jego wariantów

Mirai (jap.: 未来, dosł. „przyszłość”) jest botnetem, który powstał w 2016 r. Jego celem były publicznie osiągalne urządzenia IoT oparte o system operacyjny Linux z zainstalowanym pakietem narzędzi uniksowych o nazwie BusyBox oraz otwartym portem usługi Telnet, przez który następowała infekcja. Główną funkcjonalnością Miraia było przeprowadzanie ataków typu DDoS. Dość …

Czytaj więcej -

Analiza złośliwego oprogramowania Ostap (Backswap dropper)

Od pewnego czasu obserwujemy rosnący stopień złożoności złośliwych skryptów rozsyłanych za pośrednictwem poczty elektronicznej. Zazwyczaj, widząc skrypt w załączniku wiadomości phishingowej, mogliśmy z dużym prawdopodobieństwem założyć, że będzie to prosty dropper, mający na celu wyłącznie pobranie i instalację złośliwego oprogramowania. Coraz częściej zdarza się jednak, że skrypt nie kończy działania …

Czytaj więcej -

Mtracker – nasz sposób na śledzenie złośliwego oprogramowania

Opis rozwiązania CERT Polska jest uczestnikiem projektu SISSDEN (Secure Information Sharing Sensor Delivery event Network). Jednym z naszych celów w projekcie jest stworzenie różnych źródeł informacji związanych z bezpieczeństwem komputerowym, które będą następnie przetwarzane przez odpowiednie jednostki (np. badaczy bezpieczeństwa i akademickich, CERT-y, organy ścigania itp.). Jednym ze źródeł tych …

Czytaj więcej -

Analiza polskiego BankBota

Analiza polskiego BankBota Niedawno zaobserwowaliśmy kampanie z wykorzystaniem złośliwego oprogramowania na systemy Android skierowane do polskich użytkowników. Malware stanowi wariant popularnej rodziny BankBot, różniący się od oryginalnego oprogramowania kilkoma szczegółami. Do infekcji dochodziło przez instalację aplikacji z serwisu Google Play Store. W Google Play Store zostały umieszczone co najmniej 3 …

Czytaj więcej -

Analiza złośliwego oprogramowania Emotet v4

Wstęp Emotet jest modularnym koniem trojańskim, który po raz pierwszy został zaobserwowany w czerwcu 2014 roku przez Trend Micro. Ten rodzaj złośliwego oprogramowania jest ściśle powiązany z innymi rodzajami, takimi jak Geodo, Bugat czy Dridex, które uznawane są za warianty należące do jednej rodziny. Zadebiutował jako zaawansowany banker – u swych …

Czytaj więcej -

LatentBot – modularny i silnie zaciemniony bot

LatentBot jest widoczny w sieci od 2013 roku, a na początku października rozpoczął swoją drugą młodość – dodany został jako payload do bardzo aktywnego exploit-kita Rig i jest serwowany zamiennie z takim złośliwym oprogramowaniem jak: Cerber, CryptFile2, Gootkit czy Vawtrak. Głównym wektorem infekcji dla użytkowników były dokumenty pakietu Microsoft Office zawierające …

Czytaj więcej -

01 października 2015 piotrb #botnet #detection #detection system #detekcja #dga #DNS #NXDomain #system detekcji

Jak nieistniejące nazwy domenowe mogą pomóc w wykryciu botnetów DGA?

Algorytmy generowania domen (ang. Domain Generation Algorithm) używane są w botnetach do utrudnienia blokowania połączeń do serwerów Command and Control, a także do zapobiegania przejęciu infrastruktury danego botnetu. Ich głównym celem jest stworzenie dużej liczby nazw domenowych, które zwykle wyglądają jak pseudolosowe ciągi znaków, np. pkjdgjwzcr.pl. Tylko niektóre z …

Czytaj więcej -

Wykrywanie botnetowych domen DGA: złośliwe użycie losowych domen

W poprzednim wpisie pokazaliśmy przykłady źródeł domen, które mogą generować fałszywe alarmy przy wykrywaniu botnetowych domen DGA. Były to przykłady źródeł niezłośliwych (przynajmniej z zasady). W tej części pokażemy gdzie można napotkać losowe domeny, które mogą zostać wykorzystane do ataków lub świadczyć, że taki atak miał miejsce. Atak pseudolosowych poddomen …

Czytaj więcej -

Zagrożenia w Polsce 2014 – raport CERT Polska

W przedstawianym Państwu raporcie omawiamy najważniejsze trendy i zagadnienia związane z problematyką cyberbezpieczeństwa w Polsce w 2014 roku. Prezentujemy aktualne zagrożenia, kierunki ich rozwoju, informujemy o podejmowanych przez CERT Polska działaniach. Raport składa się z kilku części. W pierwszej przedstawiamy swoiste podsumowanie całości – najważniejsze wnioski powstałe na podstawie obserwacji stanu …

Czytaj więcej -

Wykrywanie botnetowych domen DGA: o fałszywych alarmach w detekcji

Algorytmy generowania domen (Domain Generation Algorithms) używane są w botnetach do tworzenia specjalnie skonstruowanych nazw domenowych odsyłających do serwerów C&C. Ma to na celu uniemożliwienie przejęcia domen botnetowych lub utrudnienie zablokowania połączeń do tych serwerów (np. przez blacklisty). Domeny te składają się najczęściej ze zbitek losowych znaków, np.: gdvf5yt …

Czytaj więcej