-

Trojany mobilne w Polsce w 2021 r.

Rynek urządzeń mobilnych z roku na rok powiększa się, a w raz z nim liczba ataków na urządzenia mobilne. W 2021 r. do zespołu zespołu CERT Polska trafiło ponad 17,5 tys. zgłoszeń dotyczących szkodliwych aplikacji na systemy operacyjne Android.

Czytaj więcej -

Aktywacja aplikacji IKO – Kampania złośliwego oprogramowania

W ostatnim czasie obserwowaliśmy kolejną kampanię złośliwego oprogramowania wymierzoną w użytkowników urządzeń mobilnych z systemem Android. Szkodliwa aplikacja, podszywa się pod aplikację banku PKO BP – IKO. Po analizie okazało się, że w atakach wykorzystywany jest obserwowany po raz pierwszy w Polsce trojan bankowy Coper.

Czytaj więcej -

Kampania złośliwego oprogramowania Vidar skierowana przeciw krajom nadbałtyckim oraz NATO

Podczas pracy nad naszym systemem automatycznej ekstrakcji konfiguracji złośliwego oprogramowania, natrafiliśmy na dziwnie wyglądającą próbkę stealera z rodziny Vidar. W próbce, po odszyfrowaniu, znaleźliśmy łańcuchy znakowe zawierające nazwy domenowe takich organizacji jak NATO Strategic Communications Centre of Excellence, Straży Granicznej Polski, Estonii i Łotwy, oraz Ministerstwa Spraw Wewnętrznych Litwy. Łańcuchy …

Czytaj więcej -

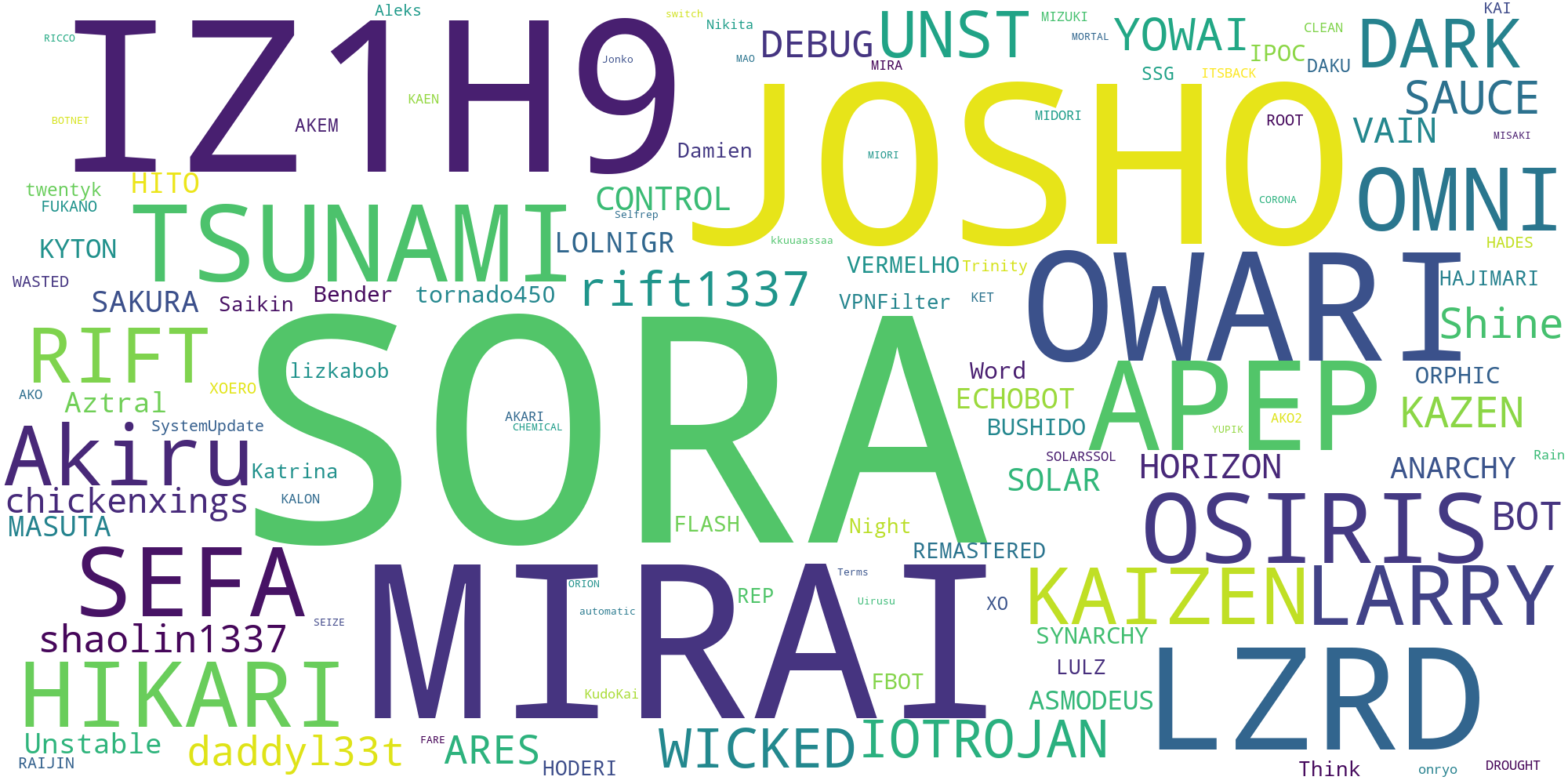

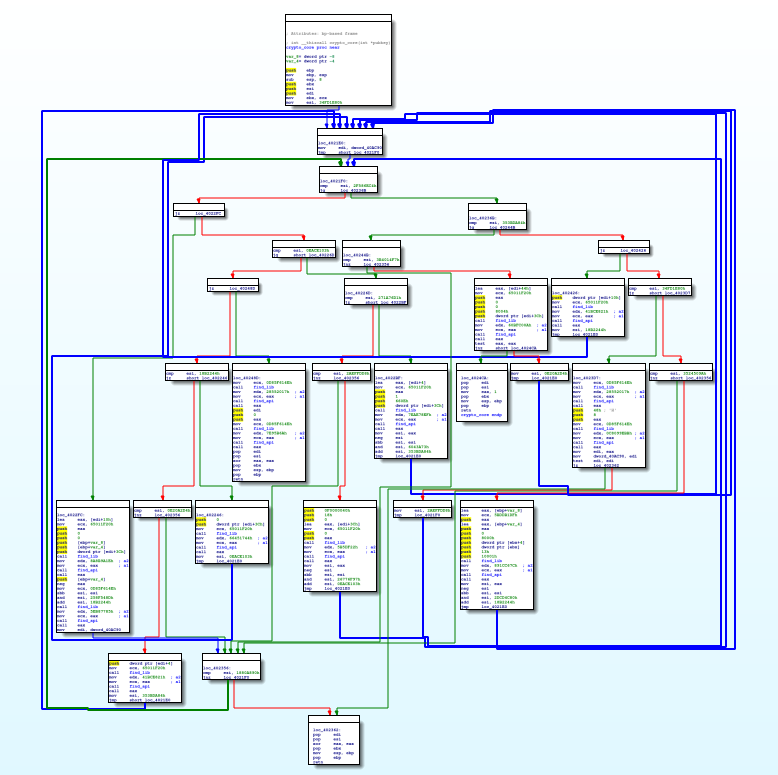

Analiza bota Mirai oraz jego wariantów

Mirai (jap.: 未来, dosł. „przyszłość”) jest botnetem, który powstał w 2016 r. Jego celem były publicznie osiągalne urządzenia IoT oparte o system operacyjny Linux z zainstalowanym pakietem narzędzi uniksowych o nazwie BusyBox oraz otwartym portem usługi Telnet, przez który następowała infekcja. Główną funkcjonalnością Miraia było przeprowadzanie ataków typu DDoS. Dość …

Czytaj więcej -

Co tam u ciebie, Emoteciku?

Emotet jest aktualnie jedną z najbardziej medialnych rodzin złośliwego oprogramowania. Dzięki swojej modularnej architekturze może bardzo łatwo adaptować się do nowych warunków bez modyfikacji głównego komponentu. Pierwsze wersje Emoteta zostały zaobserwowane w roku 2014. W tamtych czasach był używany jako trojan bankowy – obecnie jako spammer i dropper innych rodzin złośliwego …

Czytaj więcej -

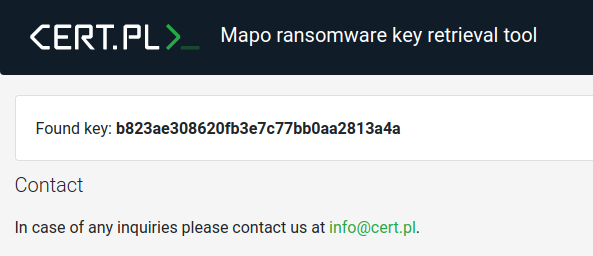

Narzędzie do odzyskania plików zaszyfrowanych Mapo ransomware

W toku analizy incydentu zaszyfrowanych plików w systemach informatycznych gminy Kościerzyna, otrzymaliśmy od poszkodowanych próbkę z plikiem wykonywalnym złośliwego oprogramowania szyfrującego o nazwie Mapo. Po przystąpieniu do szczegółowej analizy technicznej udało nam się zidentyfikować błąd w procesie generowania kluczy szyfrujących. Pozwoliło nam to na ich odzyskanie bez konieczności płacenia okupu …

Czytaj więcej -

Analiza techniczna trojana bankowego Cerberus

W ostatnim czasie obserwowaliśmy kolejną kampanię złośliwego oprogramowania wymierzoną w użytkowników urządzeń mobilnych z systemem Android. Szkodliwa aplikacja, podszywająca się pod produkt marki InPost, okazała się być trojanem bankowym rozpoznanym jako Cerberus. Dystrybucja złośliwego kodu opierała się o wysyłkę wiadomości SMS z informacją o śledzeniu przesyłki za pomocą aplikacji mobilnej …

Czytaj więcej -

Rozwijamy otwarty sandbox Cuckoo

Przez ostatni rok współpracowaliśmy z Hatching.io nad rozwojem projektu Cuckoo Sandbox. Skupiliśmy się głównie na wdrożeniu zaawansowanych mechanizmów analizy pamięci, opracowanych przez nasz zespół w ciągu ostatnich lat. Opublikowanie narzędzia onemon jest ostatnim etapem naszej współpracy. Cieszymy się, że jej wyniki są teraz dostępne dla całego środowiska zajmującego się …

Czytaj więcej -

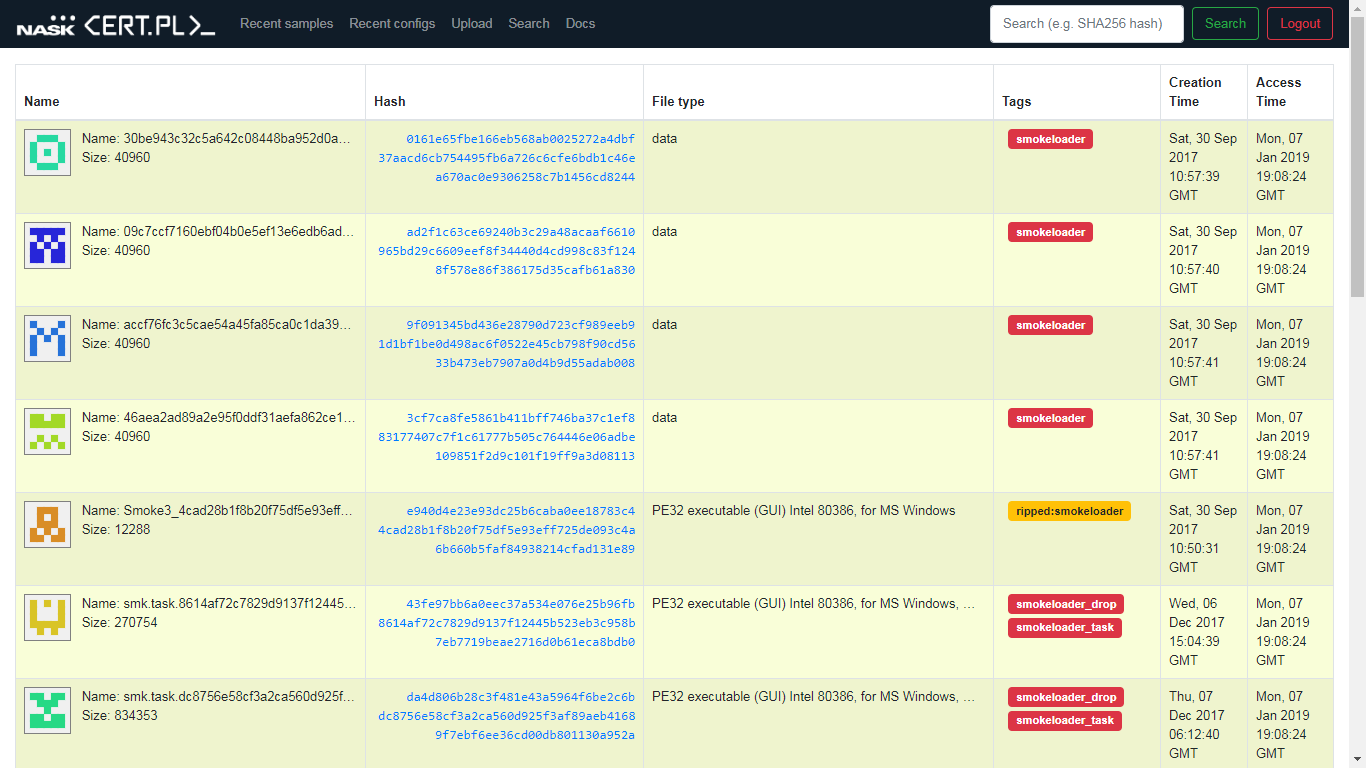

MWDB – nasz sposób na współdzielenie informacji na temat złośliwego oprogramowania

Analiza bieżących zagrożeń w postaci złośliwego oprogramowania stanowi jedno z najczęstszych wyzwań stojących wobec niemal każdej organizacji zajmującej się cyberbezpieczeństwem. Z roku na rok staje się ona również coraz cięższym orzechem do zgryzienia, na co niewątpliwie wpływ ma rosnąca skala działań podejmowanych przez przestępców i stopień ich zaawansowania. W obliczu …

Czytaj więcej -

Trojan oraz ransomware w kampanii podszywającej się pod InPost

Przez kilka ostatnich dni obserwujemy kampanię e-mailową, w której fałszywi nadawcy podają się za firmę kurierską InPost. Wiadomości informują o przesyłce gotowej do odbioru w jednym z paczkomatów. Adres paczkomatu oraz pin potrzebny do odbioru przesyłki ma być dostępny po pobraniu pliku z linku widocznego w wiadomości. Do tej pory …

Czytaj więcej