-

Artemis działa już rok - sprawdź efekty

Rok 2023 to kolejne działania CERT Polska poprawiające bezpieczeństwo polskiego internetu. Jednym z zainicjowanych w tym czasie projektów był Artemis. Dwanaście miesięcy działania dało imponujące efekty - przeskanowaliśmy ponad 50 tys. domen i adresów IP, odkrywając blisko 180 tys. podatności lub błędnych konfiguracji.

Czytaj więcej -

Artemis – CERT Polska bada bezpieczeństwo polskiego internetu

Nowy Rok przyniósł kolejne rozwiązania poprawiające bezpieczeństwo polskiego internetu. Jednym z nich jest Artemis – narzędzie rozwijane przez zespół CERT Polska, które pomaga sprawdzać poziom zabezpieczeń stron internetowych. Weryfikacji podlegają podmioty, w przypadku których, zgodnie z ustawą o krajowym systemie cyberbezpieczeństwa, obsługa incydentów koordynowana jest przez CSIRT NASK.

Czytaj więcej -

Dziwny ruch na porcie 0/TCP

Port 0/TCP jest wg rejestru IANA portem zarezerwowanym. Oznacza to, że żadna usługa nie powinna korzystać z tego portu do komunikacji sieciowej. Gdy w dniu 13 listopada 2011 roku do sond systemu ARAKIS zaczęła napływać wzmożona liczba pakietów TCP kierowanych na port 0, zbudziło to nasze zainteresowanie. Próby połączeń …

Czytaj więcej -

Nietypowe skanowanie UDP

W zeszłym tygodniu zaobserwowaliśmy interesujący ruch sieciowy, będący efektem skanowania przeprowadzonego na dużą skalę. Skanowanie losowych adresów w celu sprawdzenia ich dostępności lub podatności na ataki nie jest niczym niezwykłym i codziennie rejestrujemy aktywność tego typu. Jednak wspomniany skan miał nietypową charakterystykę, co spowodowało, że postanowiliśmy mu się dokładniej przyjrzeć …

Czytaj więcej -

CERT Polska publikuje Raport Roczny 2010

W raporcie z pracy zespołu CERT Polska prezentujemy i omawiamy statystyczny obraz zagrożeń dotyczących polskich sieci w 2010 roku. Opisujemy także najciekawsze naszym zdaniem zjawiska i wydarzenia, które pojawiły się lub mocno zaktywizowały w tym okresie. Po raz pierwszy znaczną część raportu zajmują analizy dokonane na podstawie nie tylko incydentów …

Czytaj więcej -

13 października 2010 TomaszG. #ARAKIS #crawler #HoneySpider #HSN #Huawei #HuaweiSymantecSpider #MySQL #phpMyAdmin #robots.txt #skanowanie #Spider #Symantec

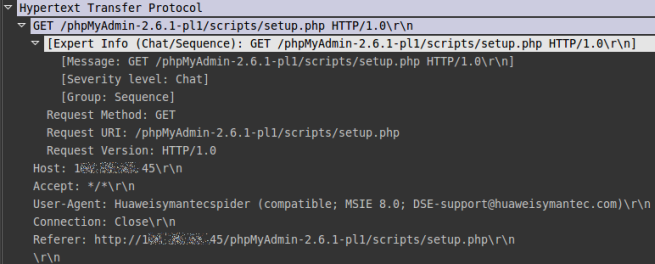

HuaweiSymantecSpider – co to za pająk i dlaczego szuka phpMyAdmin?

Trzy dni temu pojawiły się w systemie ARAKIS połączenia HTTP nawiązane przez – jeżeli wierzyć polu „User-Agent” – pająka webowego HuaweiSymantec. Poprzez żądania GET próbowano pobrać z naszych honeypotów pliki konfiguracyjne (setup.php) znanego narzędzia do zarządzania bazami danych MySQL – phpMyAdmin. Na pierwszy rzut oka wyglądało to jak połączenia generowane przez typowy …

Czytaj więcej