W zeszłym tygodniu zaobserwowaliśmy interesujący ruch sieciowy, będący efektem skanowania przeprowadzonego na dużą skalę. Skanowanie losowych adresów w celu sprawdzenia ich dostępności lub podatności na ataki nie jest niczym niezwykłym i codziennie rejestrujemy aktywność tego typu. Jednak wspomniany skan miał nietypową charakterystykę, co spowodowało, że postanowiliśmy mu się dokładniej przyjrzeć.

Dnia 2011-06-21 od godziny 09:42:28 UTC+2 system ARAKIS zanotował znaczący wzrost ruchu UDP przychodzącego na port 53222. Były to pojedyncze pakiety, wysyłane z różnych adresów IP. Używane honeypoty z założenia nie odpowiadają na nieznane pakiety UDP, więc nie posiadamy informacji, czy odesłanie pakietu zwrotnego spowodowałoby jakąkolwiek reakcję. Wszystkie pakiety UDP miały identyczną strukturę – port źródłowy 62362, brak ustawionej sumy kontrolnej oraz zawartość, która składała się wyłącznie z adresu e-mail w ASCII: „M*******.L*****@lip6.fr”.

Adres e-mail należy do pracownika instytutu badawczego LIP6. Zawartość pakietów oraz fakt użycia wysokiego portu sugeruje, że jest to fragment skanowania szerokich zakresów IP pod kątem osiągalności poszczególnych adresów.

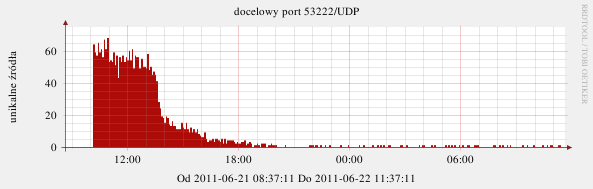

Ok. godziny 13:40 zanotowano 3-krotne zmniejszenie się natężenia ruchu. Od ok. godziny 20:00 UTC+2 2011-06-21 rejestrowaliśmy pakiety przychodzące jedynie z jednego adresu źródłowego. Poniższy wykres przedstawia ogólne natężenie ruchu na porcie 53222/UDP odebranego przez system ARAKIS:

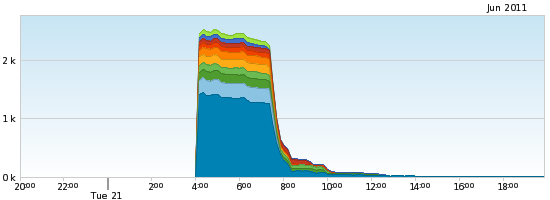

Pakiety na tym porcie odebrało ok. połowa sond honeynet należących do systemu ARAKIS oraz żadna z sond darknet, więc do skanowania zostały wybrane tylko niektóre zakresy adresów. Ruch na porcie 53222/UDP o bardzo podobnej charakterystyce został również zanotowany w serwisie Arbor Networks ATLAS (kolorem oznaczono kraj, w którym znajdowały się źródłowe adresy IP):

(*)

(*)

Do godziny 12:00 UTC+2 następnego dnia honeypoty odebrały łącznie 4863 pakietów będących efektem skanowania. Zostały one wysłane z 69 różnych adresów IP, które w zdecydowanej większości przydzielone instytucjom edukacyjnym lub badawczym, co pozwala przypuszczać, że skanowanie jest fragmentem projektu badawczego, w którym bierze udział duża liczba organizacji. Poniżej przedstawiamy listę wszystkich organizacji, które są właścicielami adresów IP, które brały udział w skanowaniu:

- APAN-KR-AS Asia Pacific Advanced Network Korea(APAN-KR) Consortium

- UR – University of Rochester

- KSU-NET – Kansas State University

- UKANS – University of Kansas

- ASGARR GARR Italian academic and research network

- KENT-STATE – Kent State University

- MACHBA-AS ILAN

- SINET-AS Research Organization of Information and Systems, National Institute of Informatics

- ASN-QWEST – Qwest Communications Company, LLC

- NTU-TW National Taiwan University

- NTHU-TW National Tsing-Hua University

- MERIT-AS-14 – Merit Network Inc.

- UVIC-AS – University of Victoria

- Universidade de Sao Paulo – USP

- GEORGIA-TECH – Georgia Institute of Technology

- KAIST-DAEJEON-AS-KR Korea Advanced Institute of Science and Technology

- SURFNET-NL SURFnet, The Netherlands

- COLGATE-UNIVERSITY – Colgate University

- JAIST Japan Advanced Institute of Science and Technology

- NCSU – North Carolina State University

- INDIANA-AS – Indiana University

- ELTENET ELTENET

- UTK – The University of Tennessee Health Science Center

- TENNESSEE-NET – Bell South

- ERX-CERNET-BKB China Education and Research Network Center

- ALBANYEDU – The University at Albany

- EUSHC – Emory University

- SUNET-1 – Suffolk University

- MCGILL-AS – McGill University

- DFN-IP service G-WiN

- BELNET AS for BELNET, The Belgian National Research and Education Network

- TPNET Telekomunikacja Polska S.A.

- OSHEAN – Ocean State Higher Education and Administration Network

- DOSHISHA Doshisha University

- ATT-RESEARCH – ATT LABS

- SFU-AS – Simon Fraser University

- KOOKMIN-AS-KR KOOKMIN UNIVERSITY

- SINP-MSU SINP MSU

- UOC is a virtual University based in Barcelona (ES).

- UOTTAWA – University of Ottawa

- WPI – Worcester Polytechnic Institute

- MIET These AS numbers are further assigned by end-users

- SILWEB-AS-EDU SILWEB Autonomous System – Academic

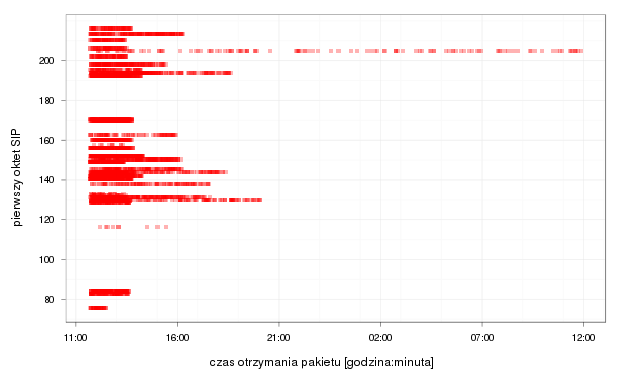

Nie zaobserwowano zależności między adresami źródłowymi a docelowymi, ponadto te same adresy docelowe w honeynetach były skanowane wielokrotnie, z różnych IP. Na każdy z przeskanowanych adresów w honeynecie zostało wysłanych średnio 34, minimalnie 10, a maksymalnie 46 pakietów. Powtarzające się przepływy powodują, że trudno określić jaki był cel skanowania – jeśli chodziłoby wyłącznie o sprawdzenie osiągalności adresu, wystarczyłby jedynie jeden pakiet na adres. Poniższy diagram przedstawia pakiety wysłane na port 53222/UDP odebrane przez system ARAKIS (widok dobowy) względem źródłowych adresów IP:

(*) This information was obtained from Arbor Networks’ ATLAS Initiative on 2011-06-22 and permission to republish has been obtained. ATLAS initiative data is dynamic and therefore, the information may have changed since the date of publication of the data. © Arbor Networks, Inc. ALL RIGHTS RESERVED. Atlas is a trademark of Arbor Networks, Inc.