-

Publiczne wydanie Capture-HPC z projektu HoneySpider Network

Projekt HoneySpider Network to system klienckich honeypotów, który powstał dzięki współpracy CERT Polska, GOVCERT.NL oraz SURFnet. Jednym z jego komponentów jest wysoko-interaktywny kliencki honeypot – Capture-HPC NG. Autorem oryginalnego oprogramowania jest Christian Seifert, a modyfikacje zostały wprowadzone przez Dział Rozwoju Oprogramowania z NASK. Capture-HPC NG z projektu HoneySpider Network to …

Czytaj więcej -

13 października 2010 CERT Polska #HoneySpider #HSN #JavaScript #JS #malicious websites #URL injection #URL redirect #web 2.0 #złośliwe strony

CERT Polska w Dubaju

Na przełomie września i października działający w ramach NASK zespół CERT Polska przeprowadził na zaproszenie rządowego zespołu CERT Zjednoczonych Emiratów Arabskich (aeCERT) wdrożenie systemu HoneySpider Network w Dubaju. Dzięki zastosowaniu systemu HSN aeCERT zyskał możliwość proaktywnego wykrywania i monitorowania złośliwych stron WWW, zarówno na terenie Zjednoczonych Emiratów Arabskich, jak i …

Czytaj więcej -

13 października 2010 TomaszG. #ARAKIS #crawler #HoneySpider #HSN #Huawei #HuaweiSymantecSpider #MySQL #phpMyAdmin #robots.txt #skanowanie #Spider #Symantec

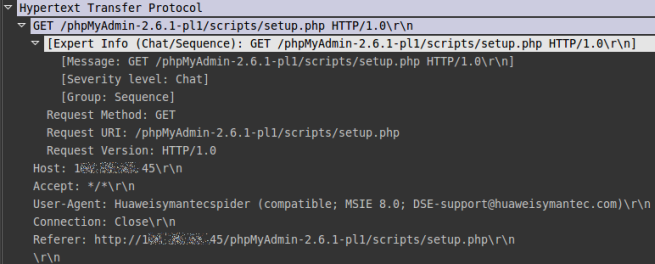

HuaweiSymantecSpider – co to za pająk i dlaczego szuka phpMyAdmin?

Trzy dni temu pojawiły się w systemie ARAKIS połączenia HTTP nawiązane przez – jeżeli wierzyć polu „User-Agent” – pająka webowego HuaweiSymantec. Poprzez żądania GET próbowano pobrać z naszych honeypotów pliki konfiguracyjne (setup.php) znanego narzędzia do zarządzania bazami danych MySQL – phpMyAdmin. Na pierwszy rzut oka wyglądało to jak połączenia generowane przez typowy …

Czytaj więcej -

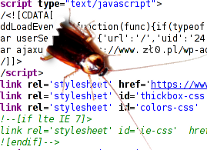

Techniki wykrywania złośliwych stron WWW

Wraz ze wzrostem zainfekowanych stron internetowych pojawiają się również narzędzia służące do identyfikacji oraz analizy złośliwego kodu. Potrafią one wydobywać kod (głównie JavaScript, ale także VBScript) z dokumentów HTML i PDF oraz z animacji Flash. Następnie, w badanym kodzie, wyszukiwane są exploity. Mogą to być standardowe przepełnienia bufora jak i …

Czytaj więcej