-

Coraz bardziej wyrafinowane ataki spyware na klientów bankowości internetowej

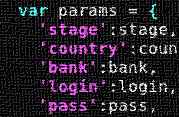

Wakacje się skończyły, młodzież ruszyła do szkół, studenci na poprawki egzaminów, a przestępcy komputerowi do pracy. Od początku września monitorujemy pojawiające się w plikach konfiguracyjnych oprogramowania szpiegowskiego wpisy dotyczące systemów transakcyjnych polskich banków. Atakuje ono komputery użytkowników systemu Windows, a po zainstalowaniu podsłuchuje wszystkie przesyłane informacje (w tym głównie loginy …

Czytaj więcej -

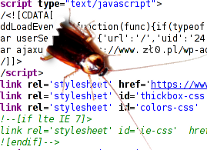

Masowa infekcja stron internetowych

Według wstępnych oszacowań ponad 90.000 stron internetowych (w tym niemal 400 w domenie .pl) mogło paść ofiarą masowej „infekcji” (wstrzyknięcia przekierowania iframe). Po wejściu na zainfekowaną stronę przeglądarka przekierowywana jest na inną witrynę, na której znajduje się szkodliwy skrypt JavaScript. Skrypt ten próbuje doprowadzić do przejęcia kontroli nad wykonaniem …

Czytaj więcej -

13 października 2010 CERT Polska #HoneySpider #HSN #JavaScript #JS #malicious websites #URL injection #URL redirect #web 2.0 #złośliwe strony

CERT Polska w Dubaju

Na przełomie września i października działający w ramach NASK zespół CERT Polska przeprowadził na zaproszenie rządowego zespołu CERT Zjednoczonych Emiratów Arabskich (aeCERT) wdrożenie systemu HoneySpider Network w Dubaju. Dzięki zastosowaniu systemu HSN aeCERT zyskał możliwość proaktywnego wykrywania i monitorowania złośliwych stron WWW, zarówno na terenie Zjednoczonych Emiratów Arabskich, jak i …

Czytaj więcej -

Techniki wykrywania złośliwych stron WWW

Wraz ze wzrostem zainfekowanych stron internetowych pojawiają się również narzędzia służące do identyfikacji oraz analizy złośliwego kodu. Potrafią one wydobywać kod (głównie JavaScript, ale także VBScript) z dokumentów HTML i PDF oraz z animacji Flash. Następnie, w badanym kodzie, wyszukiwane są exploity. Mogą to być standardowe przepełnienia bufora jak i …

Czytaj więcej -

Nowa luka w Internet Explorer – zalecenia CERT Polska

W związku z ostatnimi doniesieniami na temat zidentyfikowania nowej luki typu 0day, która pozwala na uruchomienie złośliwego kodu na komputerze użytkownika, zespół CERT Polska zaleca : Zrezygnować z używania przeglądarki Internet Explorer 6 W przypadku używania przeglądarki Internet Explorer – korzystać z wersji 7 lub 8 z WŁĄCZONYM trybem „Protected Mode” [1 …

Czytaj więcej