-

Analiza złośliwego oprogramowania Backswap

Backswap jest bankerem, który pojawił się w Polsce w okolicach marca 2018 r. Jest to wariant znanego od dawna oprogramowania o nazwie TinBa (od „tiny banker”), którego cechą charakterystyczną jest względnie mały rozmiar (mieszczący się zazwyczaj w zakresie 10-50 kB). Powody dla których uważamy, że jest to ten sam malware …

Czytaj więcej -

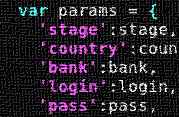

Analiza złośliwego oprogramowania Ostap (Backswap dropper)

Od pewnego czasu obserwujemy rosnący stopień złożoności złośliwych skryptów rozsyłanych za pośrednictwem poczty elektronicznej. Zazwyczaj, widząc skrypt w załączniku wiadomości phishingowej, mogliśmy z dużym prawdopodobieństwem założyć, że będzie to prosty dropper, mający na celu wyłącznie pobranie i instalację złośliwego oprogramowania. Coraz częściej zdarza się jednak, że skrypt nie kończy działania …

Czytaj więcej -

Kolejna kampania ataków na routery klienckie

Badając incydenty zgłoszone przez użytkowników, odkryliśmy kolejną kampanię ataków na bankowość internetową prowadzoną poprzez przejmowanie routerów klienckich. Metoda ta znana jest od ponad roku, polega na przejęciu kontroli nad domowym routerem ofiary i zmianie ustawień serwerów DNS. Router przydzielający adresy w domowej sieci komputerom i urządzeniom przenośnym, podaje też ustawienia …

Czytaj więcej -

Podsumowanie zagrożenia VBKlip

Wielokrotnie informowaliśmy już o nowym zagrożeniu dla polskich użytkowników bankowości elektronicznej, które nazwaliśmy VBKlip. Przypominając, jest to rodzaj malware’u, którego działanie polega na podmianie numeru rachunku bankowego skopiowanego do schowka. W ten sposób, gdy np. opłacamy fakturę kopiując numer konta i następnie go wklejając, wysyłamy przelew na inne konto …

Czytaj więcej -

Ruch klientów banków jest przechwytywany i modyfikowany na skutek luk w routerach

Pod koniec 2013 roku do zespołu CERT Polska dotarły potwierdzone informacje o pojawianiu się komunikatów sugerujących modyfikację stron bankowych przez złośliwe oprogramowanie na… urządzeniach iPhone. Użytkownicy takich urządzeń oglądali komunikat o zmianie numeru konta bankowego, która powinna zostać potwierdzona kodem jednorazowym. Sam scenariusz był nam dobrze znany jako jedna z …

Czytaj więcej -

Wykradacz haseł jednorazowych na Androida udający mobilnego antywirusa

Aplikacja E-Security pojawiła się, w wersji atakującej polskich użytkowników, na początku tego roku. W ostatnich tygodniach zauważyliśmy, że o ile sam schemat infekcji jest podobny – wciąż po zalogowaniu się do strony banku wyświetlany jest komunikat o potrzebie instalacji aplikacji mobilnej – o tyle nie jest to już „certyfikat bezpieczeństwa”, a „program …

Czytaj więcej -

Jak rozpoznać i unieszkodliwić VBKlip?

W poprzednim artykule pisaliśmy na temat nowego malware’u, nazwanego przez nas VBKlip, podmieniającego numer rachunku bankowego, który był skopiowany do schowka. W celu sprawdzenia czy nasz komputer jest zainfekowany wystarczy skopiować dowolny numer przypominający formatem numer rachunku bankowego (na przykład ten: 12 1234 1234 1234 1234 1234 1234) i …

Czytaj więcej -

22 października 2013 Łukasz Siewierski #bank #e-banking #infekcja #malware #Visual Basic #zagrożenie

Uwaga! Malware podmieniający numer konta podczas kopiowania ze schowka Windows

Na początku października otrzymaliśmy informację o nowym rodzaju zagrożenia dla polskich użytkowników bankowości elektronicznej. Uzyskaliśmy próbkę złośliwego oprogramowania, napisanego w Visual Basic 6, którego mechanizm działania był nadzwyczaj prosty jak na zagrożenia tego typu. Jego działanie opierało się na podmienianiu numeru konta na numer konta kontrolowany przez cyberprzestępców. Podmiana ta …

Czytaj więcej -

Coraz bardziej wyrafinowane ataki spyware na klientów bankowości internetowej

Wakacje się skończyły, młodzież ruszyła do szkół, studenci na poprawki egzaminów, a przestępcy komputerowi do pracy. Od początku września monitorujemy pojawiające się w plikach konfiguracyjnych oprogramowania szpiegowskiego wpisy dotyczące systemów transakcyjnych polskich banków. Atakuje ono komputery użytkowników systemu Windows, a po zainstalowaniu podsłuchuje wszystkie przesyłane informacje (w tym głównie loginy …

Czytaj więcej