W dniu 7 maja 2015 zaobserwowaliśmy kolejną kampanię mailową, w której atakujący używał loga i nazwy Poczty Polskiej. Maile rzekomo miały informować o nieodebranej paczce, ale w rzeczywistości zawierały link, który po wielu przekierowaniach doprowadzał do pliku exe bądź apk (w zależności od używanej przeglądarki). Poniżej prezentujemy dokładną analizę zagrożenia zarówno na systemy Windows jak i Android.

W dniu 7 maja 2015 zaobserwowaliśmy kolejną kampanię mailową, w której atakujący używał loga i nazwy Poczty Polskiej. Maile rzekomo miały informować o nieodebranej paczce, ale w rzeczywistości zawierały link, który po wielu przekierowaniach doprowadzał do pliku exe bądź apk (w zależności od używanej przeglądarki). Poniżej prezentujemy dokładną analizę zagrożenia zarówno na systemy Windows jak i Android.

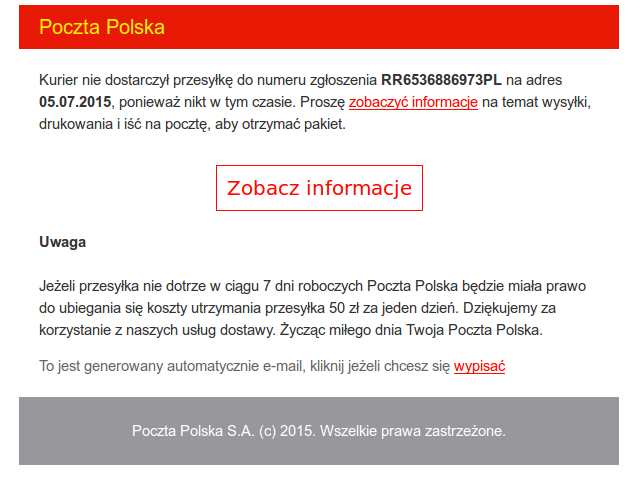

Wiadomości były podobne do tej przedstawionej poniżej.

Ransomware na systemy Windows

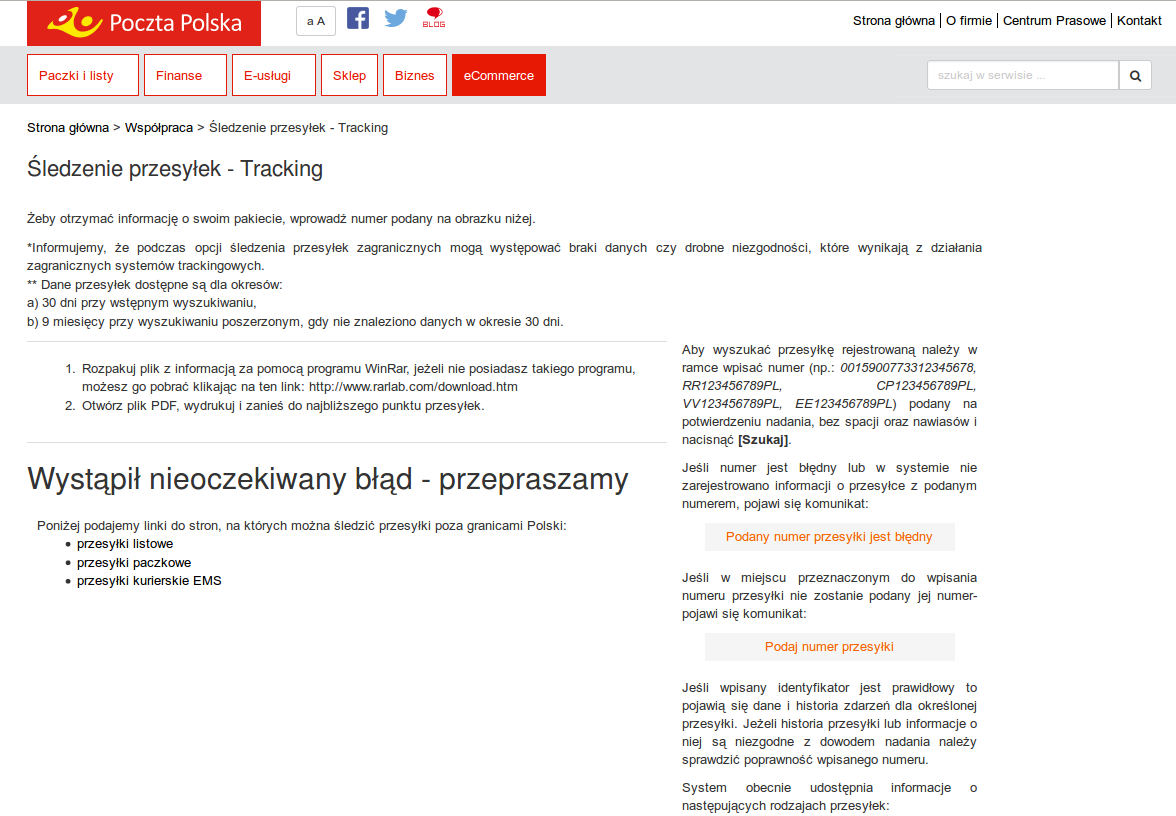

Jeśli używaliśmy przeglądarki internetowej w systemie MS Windows to zobaczyliśmy stronę informującą o potrzebie wpisania kodu CAPTCHA i, po jego wprowadzeniu, pobierany był plik EXE. Strona taka prosiła o pobranie pliku „PDF” (który tak naprawdę był plikiem wykonywalnym) i uruchomienie go na komputerze, a następnie zaniesienie wydrukowanej wersji do punktu odbioru przesyłek (strona przedstawiona poniżej). W rzeczywistości pobrany plik to malware o nazwie TorrentLocker, który szyfrował pliki z naszego dysku i żądał okupu za ich odszyfrowanie.

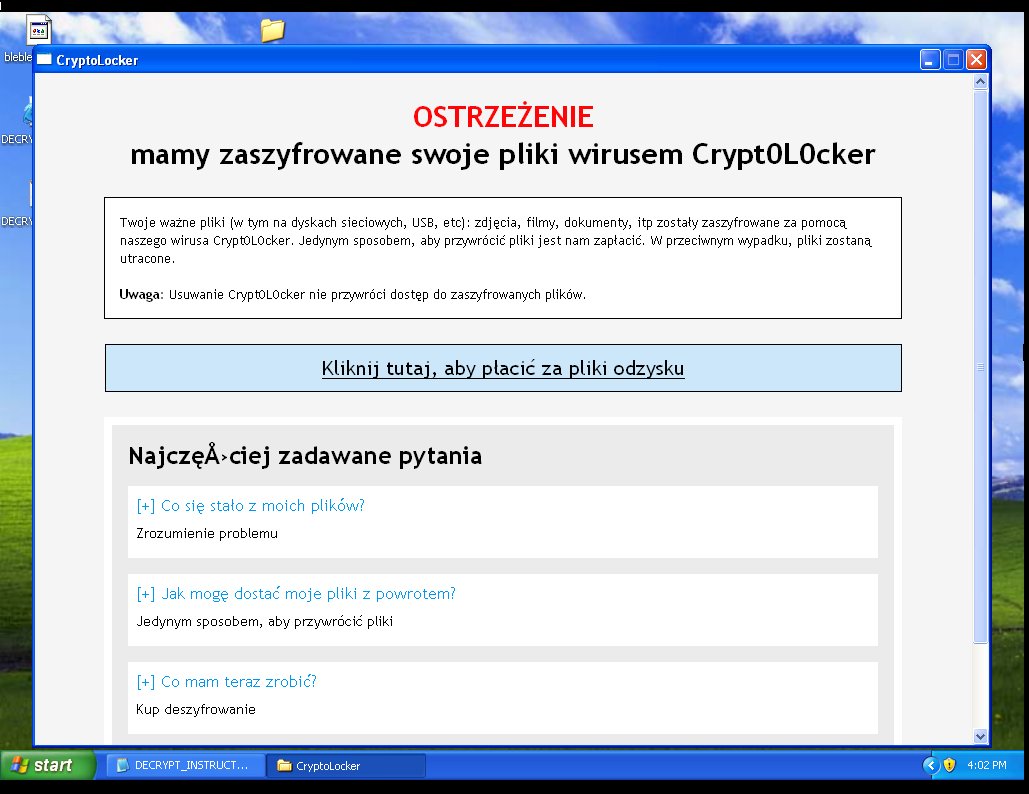

Po uruchomieniu programu wyświetlane jest okno zaprezentowane poniżej. Łamaną polszczyzną informuje ono o blokadzie komputera oraz o tym, że na stronie internetowej cyberprzestępców można zakupić program służący do odszyfrowania plików. Program ten kupuje się za pomocą strony internetowej w sieci Tor, w domenie .onion.

Aby zapłacić za program trzeba użyć waluty Bitcoin, w przypadku analizowanej próbki kwota, której żądali przestępcy to 1.47546 (ok. 1200 PLN). W przypadku, gdy zdecydujemy się program deszyfrujący później niż po 96 godzinach (4 dniach) to będziemy musieli uiścić dwa razy wyższą opłatę.

Bardzo dobry i dokładny opis tego typu zagrożenia opublikowała w raporcie wydanym pod koniec roku 2014 firma ESET (język angielski).

Wersja na systemy Android

Jeśli weszliśmy na wspomnianą we wstępie stronę za pomocą przeglądarki z systemu Android to zobaczyliśmy stronę zachęcającą nas do instalacji aplikacji przeznaczonej na ten system. W tym przypadku podany powód był taki sam jak przy aplikacji na systemy z rodziny Windows: trzeba zainstalować dodatkową aplikację, aby śledzić losy przesyłki.

Aplikacja przeznaczona na systemy Android potrafi obsługiwać następujące komendy otrzymywane przez SMS. Format komend jest następujący:

Komendy muszą pochodzić z predefiniowanego numeru. Niektóre z typów komend zostały podane niżej.

set_admin– zmiana numeru, z którego mają przychodzić komendy.send_sms– wysłanie wiadomości SMS pod określony numer (używane np. do SMSów Premium)send_fake– tworzenie wiadomości SMS, która jest „fałszywa” – nie przyszła od operatora, tylko została stworzona przez malware.set_url– zapisanie nowego URL serwera C&C.wipe– wykonanie przywrócenia do ustawień fabrycznych. Na czas przywrócenia do ustawień fabrycznych ekran jest zablokowany z hasłem 12345.get_ussd– wykonanie kodu USSD (sprawdzenie stanu konta telefonów prepaid).

Aplikacja potrafi również przekazywać wszystkie otrzymane wiadomości SMS na inny numer. Jeśli wiadomości przychodzą z numeru „administracyjnego” to jest wyciszany dźwięk, przez co użytkownik nie słyszy, że otrzymał wiadomość.

Aplikacja także w dosyć ciekawy sposób próbuje odzyskać uprawnienia administratora urządzenia. Jeśli użytkownik spróbuje wyłączyć aplikację z listy administratorów to uporczywie wyświetla ona okno z prośbą o nadanie tych uprawnień. Tak długo aż użytkownik, z irytacji, przywróci te uprawnienia.

Dodatkowo malware wykorzystuje technikę „Application overlay” – wyświetlanie okna z pytaniem o login i hasło nad oknem innej aplikacji. Gdy użytkownik uruchomi na przykład aplikację GMail to malware wykrywa fakt, że znajduje się ona na pierwszym planie i wyświetla, niejako „nad nią”, monit z prośbą o podanie loginu i hasła. Widać to dokładnie na poniższym filmie. Warto zwrócić uwagę na drobną przerwę między wyświetleniem okna aplikacji a wyświetleniem monitu z prośbą o podanie loginu i hasła.

Warto zauważyć, że w przypadku tego ataku przestępcy przejmują kontrolę nad telefonem ofiary – więc mają dostęp do ich haseł jednorazowych – oraz, dzięki atakowi socjotechnicznemu, mają login i hasło ofiary. Zatem za pomocą ataku wyłącznie na telefon (z pominięciem komputera, tak jak we wcześniejszych przypadkach) uzyskują możliwość wykradnięcia środków z kont ofiar.

Podsumowanie

Widać, że wieloplatformowość złośliwego oprogramowania staje się coraz bardziej popularna. Z jednej strony zwiększa to zasięg działalności danej grupy przestępczej, z drugiej strony jednak stanowi pewnego rodzaju ciężar dla osób zarządzających złośliwym oprogramowaniem. Takie podejście, szczególnie w przypadku złośliwego oprogramowania przesyłanego jako linki w wiadomościach e-mail, może przynieść duży sukces, gdyż coraz więcej użytkowników odczytuje wiadomości na urządzeniach mobilnych.

Aby uzyskać wiedzę na temat podobnych zagrożeń polecamy lekturę biuletynów OUCH!:

Sumy MD5 badanych plików

e83d83761416742ab69baf379f2b34dd ransom.exe (Windows)