W zeszłym tygodniu Europejska Agencja ds. Bezpieczeństwa Informacji – ENISA – opublikowała raport o zastosowaniu honeypotów do wykrywania zagrożeń sieciowych: „Proactive Detection of Security Incidents: Honeypots”. Studium wykonane zostało przez zespół CERT Polska. Jest to pierwsze tak obszerne badanie tej technologii pod kątem jej użyteczności do pracy zespołów typu CERT. W przeciwieństwie do poprzednich badań akademickich dotyczących honeypotów, staraliśmy się przyjąć bardzo praktyczne podejście do oceny istniejących rozwiązań typu honeypot.

Najogólniej ujmując, honeypot jest zasobem umieszczonym w sieci, którego jedynym zadaniem jest zostanie zaatakowanym, skompromitowanym, badanym lub wykorzystanym w inny nieautoryzowany sposób. Zasób może być praktycznie dowolnego charakteru: może być to serwis, aplikacja, system lub ich zestaw, albo też po prostu jakaś informacja. Podstawowym założeniem jest to, że każdy kto próbuje się połączyć lub korzystać z takiego zasobu w jakikolwiek sposób jest z definicji podejrzany. Cała interakcja pomiędzy honeypotem i podmiotem, który się z nim łączy jest monitorowana i analizowana w celu wykrycia i potwierdzenia złośliwych działań.

Honeypoty mogą być stosowane do wielu różnych celów: na przykład do monitorowania aktywności botnetów i robaków w sieci Internet, do zbierania informacji o zainfekowanych komputerach w sieci, do identyfikacji nowych exploitów i podatności w systemach, do wykrywania i zbierania złośliwego oprogramowania, badania zachowań hakerów, szukania wewnętrznych infekcji w sieci lub ataków wewnętrznych itp.

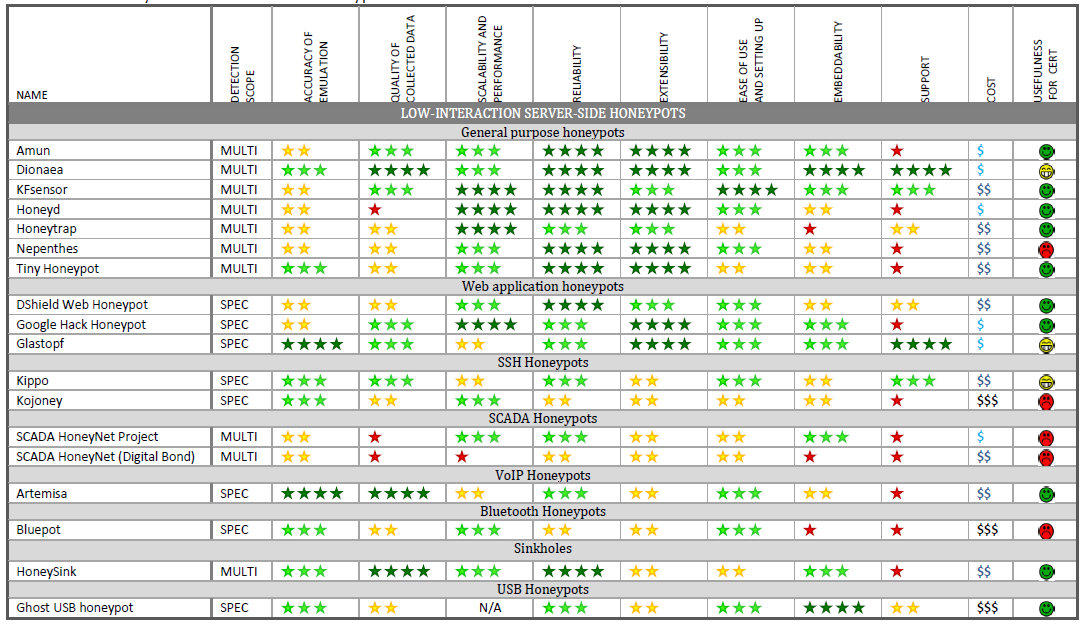

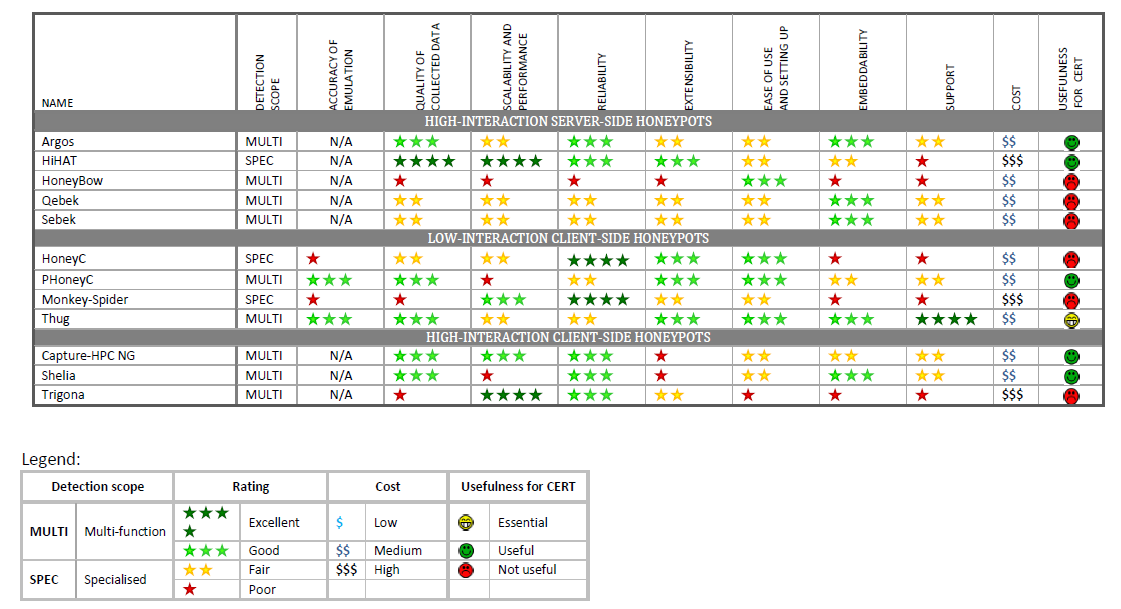

W naszych badań skupiliśmy się na ocenie i zbadaniu istniejących, darmowych, honeypotów. Aby osiągnąć ten cel opracowaliśmy nowe kryteria oceny honeypotów, skupiając się na praktyczności tych rozwiązań. Pobraliśmy i przetestowaliśmy 30 honeypotów typu „standalone” tzn. honeypotów, które można samemu zainstalować u siebie w sieci. Wyróżniliśmy szereg rozwiązań: Dionaea, Glastopf, Kippo oraz Honeyd zostały zidentyfikowane jako najbardziej użyteczne i najłatwiejsze do zainstalowania. Dla podmiotów mogących przeznaczyć większą ilość środków na utrzymanie honeypotów – w zamian zyskując zdolność wykrywania złośliwych stron WWW – warto zapoznać się z klienckim honeypotem Thug oraz Capture-HPC NG. Pełny zestaw przetestowanych rozwiązań znajduje się w zaprezentowanych tabelkach.

Poza określeniem użyteczności poszczególnych honeypotów typu standalone, sprawdziliśmy też rozwiązania online’owe i sandboxy. Zbadaliśmy również rozwiązania, które korzystają z honeypotów, np. do wczesnego ostrzegania, narzędziach wspomagających a także określiliśmy różne strategie ich wdrożenia.

Podsumowując, honeypoty stanowią ważne narzędzie w arsenale zespołów typu CERT. Oferują wgląd w ataki w sieci, zapewniając usługę wczesnego ostrzegania o infekcji i zachowaniu złośliwego oprogramowania, są również doskonałą platformą do dowiedzenia się o zmianach w taktyce atakujących. Mogą być wykorzystane jako podstawa do tworzenia dużych systemów opartych o sieci sensorów lub jako dodatkowe źródło dla już wdrożonych narzędzi SIEM.

Zachęcamy więc do zapoznania się z pełnym (ponad 180 stron) raportem, mając nadzieje, że przyczyni się on do popularyzacji i rozwoju technologii typu honeypot.