Mole to ransomware, które ma już prawie miesiąc, więc z naszego punktu widzenia (jako analityków) jest już dość stare. Było dystrybuowane głównie przez strony udające dokumenty Worda, namawiające ludzi do pobrania i zainstalowania złośliwego pluginu. Mole jest członkiem rosnącej rodziny CryptoMix, ale algorytm szyfrowania został kompletnie zmieniony (…ponownie).

Zainteresowaliśmy się tą odmianą po tym, jak ofiary skontaktowały się z nami pytając o możliwość deszyfrowania plików. Jako że ta rodzina już kilka razy okazywała się szyfrować pliki w słaby sposób, zdecydowaliśmy się spróbować swoich sił i tym razem. Okazało się to być dobrym pomysłem – nasze badania zakończyły się sukcesem i stworzyliśmy działający dekryptor, do pobrania ze strony https://nomoreransom.cert.pl/static/mole_decryptor.exe.

W reszcie artykułu skupimy się na dokładnych wynikach naszej analizy.

Kampania i zachowanie

Większość ofiar zainfekowała się Mole’em wchodząc na złośliwe strony imitujące dokumenty Worda, które nakłaniały do instalacji dodatkowego pluginu, rzekomo koniecznego do wyświetlenia treści. Na te strony byli kierowani głównie przez e-maile spamowe.

Mechanizm ten został dobrze opisany przez innych badaczy przed nami. Żeby nie kopiować niepotrzebnie ich pracy, dla osób zainteresowanych tematem dynamicznej analizy tego zagrożenia, polecamy następujące opracowania:

- https://www.bleepingcomputer.com/news/security/mole-ransomware-distributed-through-fake-online-word-docs/

- http://researchcenter.paloaltonetworks.com/2017/04/unit42-mole-ransomware-one-malicious-spam-campaign-quickly-increased-complexity-changed-tactics/

- https://blog.watchpointdata.com/mole-ransomware-a-new-variant-of-cryptomix

Zamiast tego skoncentrujemy się na statycznej analizie kodu i metod szyfrowania.

Analiza statyczna

Co typowe dla wielu rodzin złośliwego oprogramowania, to ransomware nie uruchomi się w większości rosyjskojęzycznych krajów. Dosłownie pierwszą rzeczą robioną przed program jest sprawdzenie ustawień klawiatury i zestawu znaków – jeśli są rosyjskie, proces zostanie natychmiastowo zakończony. W pozostałych przypadkach malware dopisuje się do autorun w rejestrze (mechanizm perzystencji), usuwa shadow copies (po sprawdzeniu wersji systemu Windows) i przechodzi do faktycznego szyfrowania:

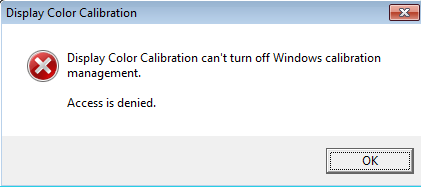

Po uruchomieniu ransomware próbuje ominąć UAC i pokazuje fałszywe okienko dialogowe:

Mechanizm ten zakłada, że użytkownik w pośpiechu naciśnie „Tak” widząc komunikat o błędzie. Oczywiście w ten sposób tylko przypieczętuje swój los, bo malware uruchomi się wtedy z prawami Administratora i będzie mogło robić co tylko zapragnie.

Ransomware oczywiście nie szyfruje każdego typu plików. Co ciekawe, szyfrowane rozszerzenia są obfuskowane, a nie zapisane bezpośrednio jako napisy w programie. Porównywane sąw środku olbrzymiej funkcji, po transformacji następującym algorytmem:

Lista rozszerzeń szyfrowanych plików:

I jak zwykle, najciekawszą częścią każdego ransomware jest faktyczne szyfrowanie plików. W tym przypadku może zostać podsumowane takim pseudokodem (w połowie zdekompilowany, w połowie napisany ręcznie kod pseudo-C++ – z pominiętymi nieważnymi fragmentami):

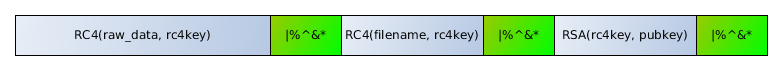

Albo w pythonowym pseudokodzie:

Ta metoda nie jest perfekcyjna, ale pominiemy tutaj dokładną kryptoanalizę.

Struktura pliku po zaszyfrowaniu wygląda tak:

Bardzo przypomina Revenge ransomware, przez co podejrzewamy, że Mole jest jego następną wersją. Z drugiej strony, użyty tu został algorytm RC4 zamiast bardziej zaawansowanego (i silniejszego) AES. Nie zmienia to wiele (RC4 ciągle jest wystarczająco silne do celów ransomware), ale nie jesteśmy pewni czemu twórcy zdecydowali się na ten krok wstecz.

IoC

Hashe sha256 z próbek:

Komunikacja sieciowa:

Notatka z żądaniem okupu: