Od dwóch dni serwisy zajmujące się bezpieczeństwem komputerowym donoszą o pojawieniu się nowego robaka sieciowego nazwanego Morto. Atakuje on źle zabezpieczone systemy Microsoft Windows wykorzystując do tego celu protokół RDP (Remote Desktop Protocol) wykorzystywany przez tzw. zdalny pulpit. Morto nie eksploituje żadnej luki w oprogramowaniu, a atak polega na próbie odgadnięcia nazwy użytkownika i hasła. Po infekcji robak szuka w sieci kolejnych komputerów z uruchomioną usługą RDP i próbuje je zainfekować. Powoduje to znaczący wzrost ruchu sieciowego na typowym dla tej usługi porcie 3389/TCP. Masową propagację Morto od jej początku obserwujemy dzięki systemowi ARAKIS.

Obserwacje systemu ARAKIS

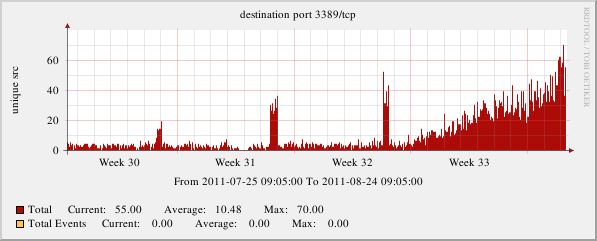

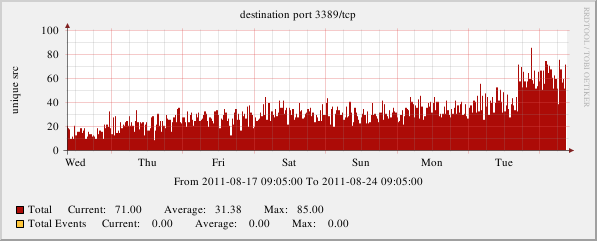

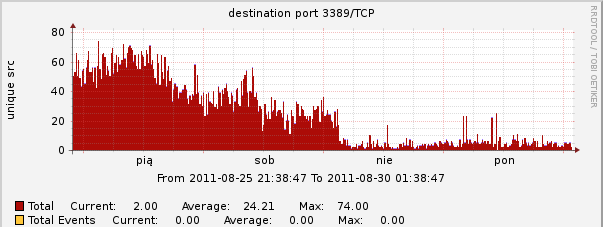

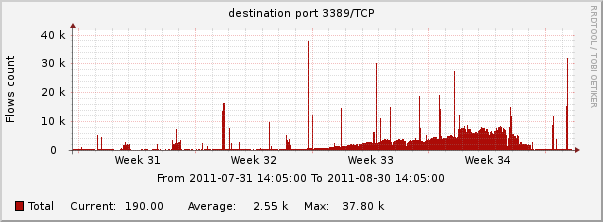

Regularny wzrost ruchu na porcie 3389/TCP pojawił się 15.08.2011, natomiast 24.08 nastąpił nagły i wyraźny skok, który utrzymywał się do 26.08.

28.08 aktywność na porcie wróciła do normy sprzed masowej propagacji Morto.

Skanowania RDP widziane były zarówno w honeynecie (wykresy powyżej), jak i w darknecie (poniżej).

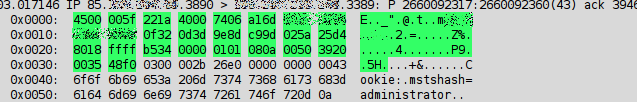

Poniżej próbka surowego ruchu sieciowego – pakiet „connection request” komponentu X.224 służący do nawiązania połączenia (faza inicjacji połączenia RDP). Widać w nim ustawione „user cookie” (rozpoczynające się od ”mstshash”), które zawiera nazwę użytkownika.

Specjaliści zajmujący się analizą robaka Morto twierdzą, że próbuje się łączyć zawsze na konto „administrator” z użyciem zestawu predefiniowanych haseł. Do honeypotów ARAKIS-a trafiały jednakże próby połączeń zawierające nazwę nie tylko tego użytkownika (chociaż w znacznej większości). Nie wiemy, czy próby połączeń RDP na konta innych użytkowników są też efektem działania tego robaka, czy raczej jest to inne zagrożenie. Stosowane w systemie ARAKIS niskointeraktywne pułapki nie pozwalają nawiązać pełnej sesji z atakującymi (usługa Remote Desktop nie jest w pełni symulowana), przez co nie możemy stwierdzić, czy za wszystkimi próbami włamań stoi Morto.

Uwaga! Z powodu ogromnej ilości danych w dalszych analizach wykorzystaliśmy pełny zapis ruchu sieciowego z pięciu najczęściej atakowanych sond systemu ARAKIS od 20.08 do 28.08.

Poniżej przedstawiamy listę najczęściej wykorzystywanych nazw użytkowników:

=============================

33692 | Administrator

18070 | administrator

11804 | a

4612 | admin

3474 | ..a (xFFxFEx61)

3265 | usuario

2884 | support

2074 | NCRACK_USER

644 | micros

624 | pos1

369 | adm

322 | aloha

230 | skannata

178 | pos

129 | Admin

126 | fax

100 | administrateur

Interesujący ciąg znaków znajduje się na piątej pozycji – jest to znak drukowalny („a”) poprzedzony dwoma niedrukowalnymi („FF” i „FE” w kodzie szesnastkowym). Ciekawe wydaje się także użycie „NCRACK_USER” – najprawdopodobniej ktoś nieumiejętnie skorzystał z automatycznego skanera (najprawdopodobniej był to ncrack) – lamerka w wykonaniu script kiddie. Wśród nazw użytkowników znalazły się także słowa w wielu innych niż angielski językach, np. „usuario” (hiszpański), „skannata” (fiński), „administrateur” (francuski), czy „Verwalter” (niemiecki).

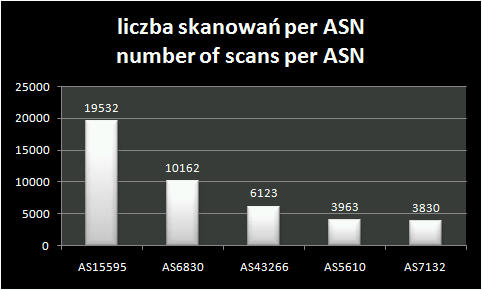

Poniżej znajduje się lista sieci (grupowanie po numerach AS), z których widzianych było najwięcej prób połączeń RDP (ataków). Proszę pamiętać, że choć w liście uwzględniono tylko połączenia w których przesłana była nazwa użytkownika (odrzuciliśmy sprawdzania otwartości portu 3389/TCP), to jak wspomniane było wyżej nie mamy pewności, czy wszystkie połączenia związane są z robakiem Morto. Ponadto istnieje prawdopodobieństwo, że źródłowe adresy IP nie są jednoznacznie źródłem ataku – mogą być to pośrednicy, za którymi ukrywa się prawdziwy atakujący. W celu odzwierciedlenia adresu IP na ASN i państwo użyliśmy serwisu IP to ASN Team Cymru.

=======================================================================================

19532 | AS 15595 | UA | SKYLINE-AS Skyline Autonomous System

10162 | AS 6830 | PL | UPC UPC Broadband

6123 | AS 43266 | UA | ABUA-AS AB Ukraine AS

3963 | AS 5610 | CZ | TO2-CZECH-REPUBLIC Telefonica o2 Czech Republic, a.s.

3830 | AS 7132 | US | SBIS-AS - AT&T Internet Services

3317 | AS 34146 | CH | ISP-SOLUTIONS-AS ISP Solutions SA

3265 | AS 34550 | RU | INTERCON-AS Intercon JSC

3100 | AS 5617 | PL | TPNET Telekomunikacja Polska S.A.

2890 | AS 12578 | LV | APOLLO-AS LATTELEKOM-APOLLO

2427 | AS 8595 | RU | WESTCALL-AS Autonomous System of WestCall Ltd

1796 | AS 5384 | AE | EMIRATES-INTERNET Emirates Telecommunications Corporation

1358 | AS 20214 | US | COMCAST-20214 - Comcast Cable Communications Holdings, Inc

1316 | AS 20807 | RU | CREDOLINK-ASN Credolink ISP Autonomous System

1315 | AS 4134 | CN | CHINANET-BACKBONE No.31,Jin-rong Street

1147 | AS 24710 | UA | ASN-VOKAR Vokar Autonomous system

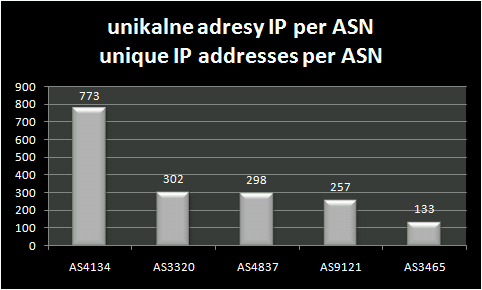

Przyjrzymy się liczbie unikalnych adresów IP (nie liczbie połączeń). Adres IP, który łączył się wiele razy będzie w tym przypadku miał wartość 1. Ta statystyka ukaże sieci, które miały najwięcej różnych atakujących. Należy pamiętać, że większe sieci z racji „efektu skali” mogą być wyżej.

=========================================================================================

773 | AS 4134 | CN | CHINANET-BACKBONE No.31,Jin-rong Street

302 | AS 3320 | DE | DTAG Deutsche Telekom AG

298 | AS 4837 | CN | CHINA169-BACKBONE CNCGROUP China169 Backbone

257 | AS 9121 | TR | TTNET Turk Telekomunikasyon Anonim Sirketi

133 | AS 3462 | TW | HINET Data Communication Business Group

111 | AS 18881 | BR | Global Village Telecom

97 | AS 8167 | BR | TELESC - Telecomunicacoes de Santa Catarina SA

95 | AS 4788 | MY | TMNET-AS-AP TM Net, Internet Service Provider

93 | AS 4808 | CN | CHINA169-BJ CNCGROUP IP network China169 Beijing Province Network

88 | AS 7738 | BR | Telecomunicacoes da Bahia S.A.

81 | AS 3269 | IT | ASN-IBSNAZ Telecom Italia S.p.a.

77 | AS 4766 | KR | KIXS-AS-KR Korea Telecom

75 | AS 7132 | US | SBIS-AS - AT&T Internet Services

74 | AS 27699 | BR | TELECOMUNICACOES DE SAO PAULO S/A - TELESP

71 | AS 3352 | ES | TELEFONICA-DATA-ESPANA TELEFONICA DE ESPANA

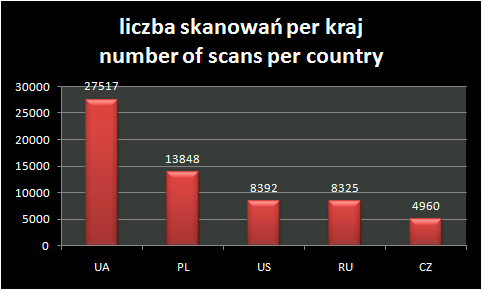

Lista państw bez podziału na AS-y – całkowita liczba ataków (niezależnie ile unikalnyh adresów IP skanowało):

=============

27517 | UA

13848 | PL

8392 | US

8325 | RU

4960 | CZ

3473 | CH

2892 | LV

2808 | CN

1809 | AE

1082 | DE

930 | EG

880 | BR

630 | TR

606 | GB

598 | BG

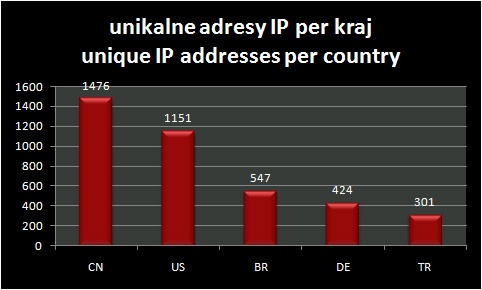

Lista państw bez podziału na AS-y – liczba unikalnych adresów IP (znowu należy uwzględnić „efekt skali” – kraje z większą liczbą podłączonych do sieci komputerów – potencjalnie więcej zarażonych – mogą być wyżej):

=================

1476 | CN

1151 | US

547 | BR

424 | DE

301 | TR

277 | IN

211 | RU

204 | TW

175 | TH

172 | KR

157 | IR

121 | VN

116 | GB

115 | MY

113 | ZA

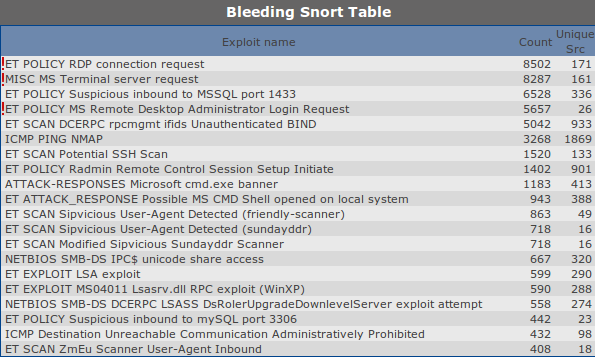

Zarówno aktywność robaka Morto, jak i pozostałe skanowania RDP mogą zostać wykryte za pomocą reguł Snort. W systemie ARAKIS najczęściej dopasowywaną reguła na porcie 3389/TCP jest:

- „ET POLICY RDP connection request” (sid:2001329),

- „ET POLICY MS Remote Desktop Administrator Login Request” (sid:2012709),

- „MISC MS Terminal server request” (sid:1448)

- „ET SCAN Behavioral Unusually fast Terminal Server Traffic, Potential Scan or Infection” (sid:2001972)

Aktywność robaka Morto ma odzwierciedlenie w statystykach reguł snortowych w systemie ARAKIS:

Inne serwisy

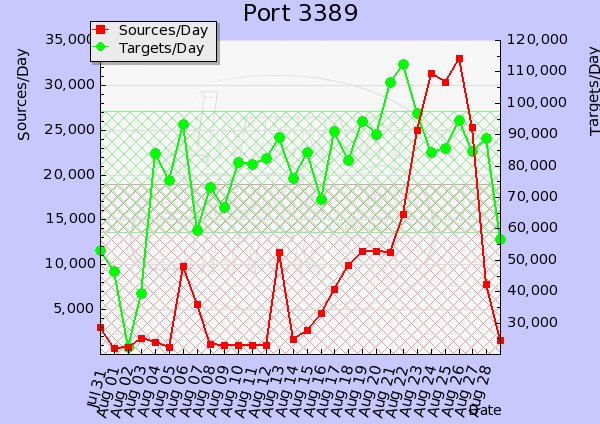

Większość znanych serwisów zajmujących się bezpieczeństwem odnotowały pojawienie się robaka Morto. Wzmożona aktywność sieciowa została zauważona przez specjalistów z Internet Storm Center SANS Institute:

Poniżej przedstawiamy wykres aktywności na porcie 3389 obserwowanej przez ISC SANS

Na blogu firmy F-secure znajduje się analiza Morto: Windows Remote Desktop worm „Morto” spreading (2011-08-28). Udostępniona jest lista haseł, które robak używa w celu dostania się do systemu. Jest ona dostępna także w Microsoft Malware Protection Center wraz z dokładnym opisem zagrożenia, w tym co robi na zaatakowanym systemie. Poniżej publikujemy listę haseł z serwisu Microsoft:

0

*1234

aaa

abc123

abcd1234

admin

admin123

letmein

pass

password

server

test

%u%

%u%12

user

1q2w3e

1qaz2wsx

111

123

369

1111

1234qwer

12345

111111

123123

123321

123456

168168

520520

654321

666666

888888

1234567

12345678

123456789

1234567890

Jak donoszą specjaliści z firmy Microsoft, po udanej infekcji robak próbuje łączyć się do następujących serwerów. Listę tą można użyć do wykrycia zainfekowanych systemów we własnej sieci:

74.125.71.104

jifr.info

jifr.co.cc

jifr.co.be

qfsl.net

qfsl.co.cc

qfsl.co.be

W zainfekowanym systemie Morto zabija procesy, które uznaje (po nazwach) za aplikacje związane z bezpieczeństwem. Jest to bardzo popularne działanie wykonywane po infekcji przez złośliwe oprogramowanie.

Niedługo na naszym blogu przedstawimy wyniki dalszych analiz i obserwacji. Stay tuned 😉 .

Aktualizacja!

Zapraszamy do zapoznania się z dokładniejszą analizą aktywności Morto widzianą w systemie ARAKIS: Wizualizacja aktywności Morto